Hostwinds Tutoriales

Resultados de búsqueda para:

Tabla de contenido

Actualizar TLS a 1.2 mínimo

Debido a los cambios recientes realizados por la mayoría de los principales navegadores de Internet, están moviendo soporte para TLS ya no cubren 1.0 o 1.1. Esta guía le mostrará cómo actualizar su WHM para permitir la versión 1.2 o 1.3 de TLS para que sus sitios continúen mostrando seguridad.

WHM - Actualizar TLS Apache

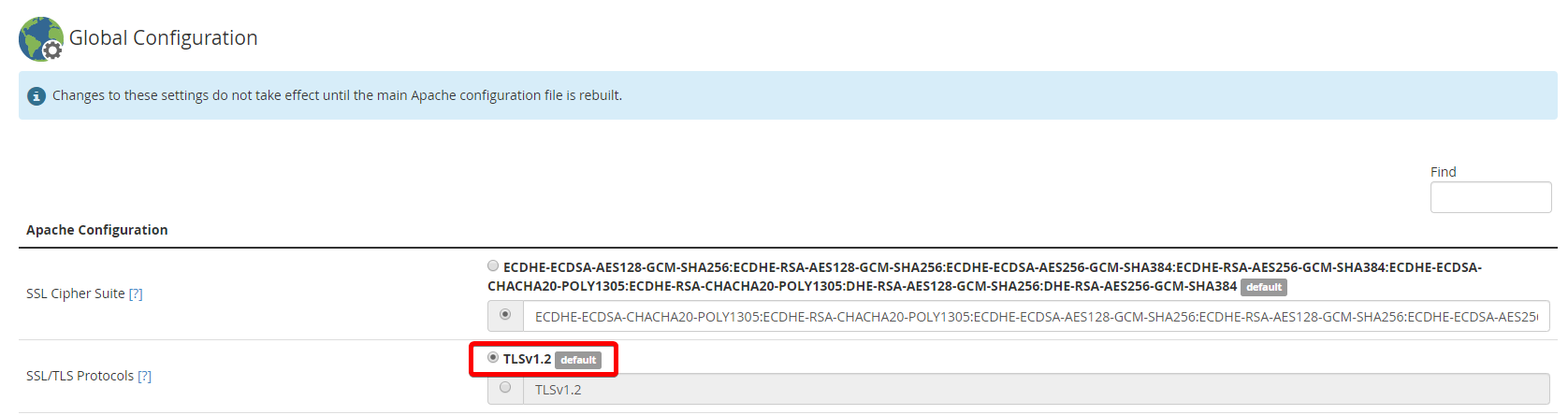

Para actualizar TLS a 1.2 en una instalación de WHM con Apache. Primero, iniciaría sesión en su servidor WHM y vaya a Configuración de servicio> Configuración de Apache> Configuración global. A continuación, en los protocolos SSL / TLS, simplemente seleccione el TLS 1.2 [Predeterminado]

Actualizar TLS para la configuración global de WHM Apache

Sin embargo, si necesita continuar admitiendo TLS 1.1, querrá agregar la siguiente línea y seleccionar la otra opción en el menú de arriba.

All -SSLv2 -SSLv3 -TLSv1

Esto apoyará a todos los TLS que no sean los anteriores, que están excluidos. Para finalizar estos cambios, desplácese hasta la parte inferior, luego guarde, y reinicie su servidor web.

WHM - Exim Mailserver

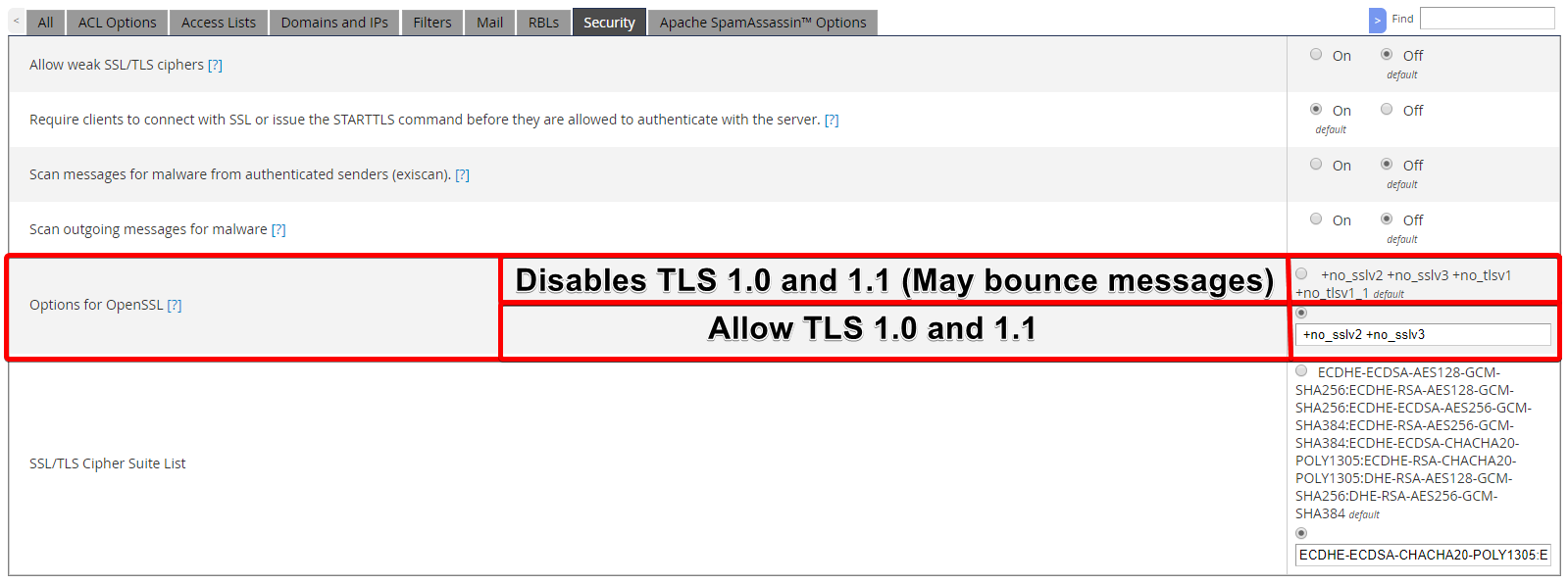

También puede estar seguro de que también tiene la configuración de TLS correcta en los servidores de correo. Sin embargo, es importante saber que el correo electrónico tiende a actualizarse muy lentamente, por lo que no todos los servidores van a actualizar sus TLS de inmediato. Por lo tanto, puede ser mejor mantener algunos de los protocolos anteriores activos como si se envíe un mensaje con un protocolo anterior, puede ser rechazado, ya sea por usted o con quién lo envíe. Ir Configuración del servicio> Administrador de configuración de Exim> Seguridad> Opciones para OpenSSL

Actualizar la configuración de TLS Exim SSL

Recomiendo mantener al servidor que acepte TLS 1.0 y 1.1, ya que probablemente habrá otros que continúen usando por algún tiempo.

WHM - Palomar

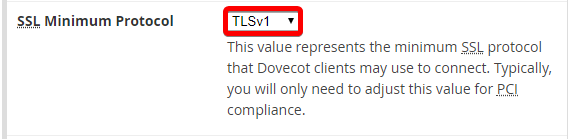

También puede actualizar el TLS mínimo que debe estar activo para presionar el correo desde el servidor. Para establecer esto, vaya a Configuración de servicio> Configuración de MailServer> Protocolo mínimo SSL.

Actualizar el protocolo mínimo TLS Dovecot SSL

Luego, seleccione el mínimo que desea permitir. Tenga en cuenta que no en todas partes se actualizará de inmediato, por lo que establecer esto más alto puede causar problemas de conexión. Entonces, si lo cambia y se produce un problema debido a la versión TLS, es posible que esto deba establecerse en un valor más bajo. O asegúrese de que se están conectando a Dovecot con los TLS adecuados.

WHM - LiteSpeed

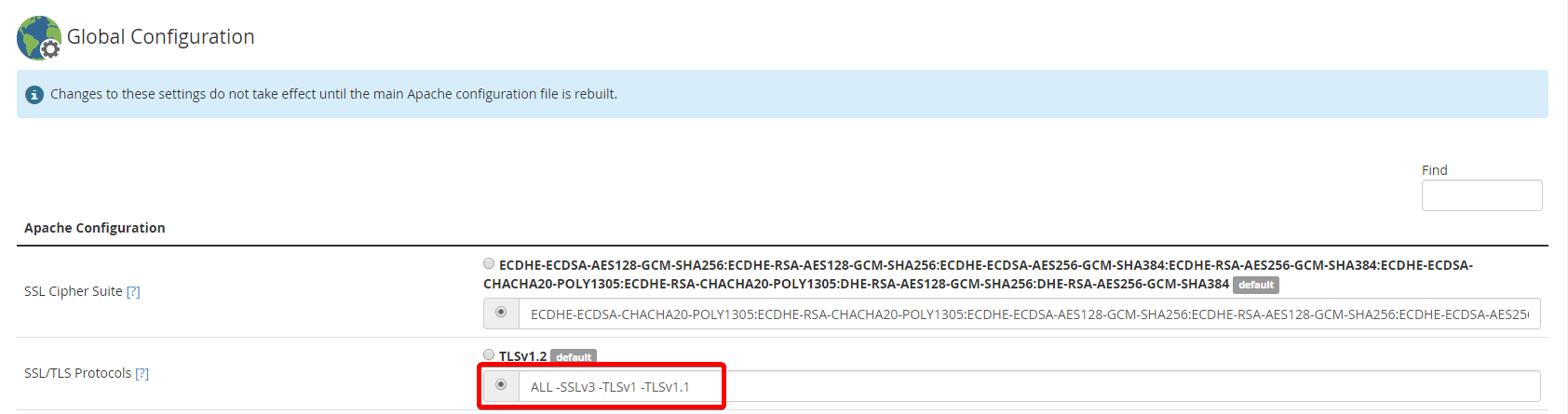

Lite Speed puede actualizar TLS a 1.3 a través de WHM, por lo que si está utilizando el servidor web de velocidad Lite, seleccionaría la opción de fondo y luego ingresaría el código de abajo a la línea.

Actualice TLS para LiteSpeed Server a 1.2 y 1.3

ALL -SSLv3 -TLSv1 -TLSv1.1

Esto permitirá todas las conexiones TLS disponibles que no sean aquellas excluidas, lo que incluiría TLS 1.3. A continuación, desplácese hasta la parte inferior de la página y ahorre; Luego reinicie el servidor web.

Actualizar TLS para Apache

Si no tiene un panel o simplemente desea actualizar su servidor Apache directamente, también puede editar el archivo SSL.Conf. Haga una copia de seguridad de sus archivos antes de realizar cambios importantes. Usted editará la línea SSLPROTOCOL:

SSLProtocol -all +TLSv1.2 +TLSv1.3

Esto actualiza su servidor Apache solo para usar TLSV1.2 y TLSV1.3. Guarde los cambios, y reinicie su servidor Apache.

Actualizar TLS para Nginx

Para actualizar TLS para su servidor web de NGINX, abra el nginx. Conf archivo. Haga una copia de seguridad de sus archivos antes de realizar cambios importantes. A continuación, vamos a editar la línea SSL_PROTOCOLS, por lo que se parece a la a continuación:

ssl_protocols TLSv1.2 TLSv1.3

Esto desactiva el TLS 1.0 y 1.1, pero actualiza TLS para usar 1.2 y 1.3. Luego reinicie Nginx.

Escrito por Gregory Gilbert / marzo 23, 2020