Hostwinds Tutoriales

Resultados de búsqueda para:

Tabla de contenido

Cómo instalar OpenVPN en una nube VPS

Etiquetas: Cloud Servers, VPS

OpenVPN es un software virtual de red privada (VPN) instalado en un Servidor privado virtual (VPS).Las VPN aprovechan la red proporcionada por el VPS sin necesidad de conectarse a través de una sesión SSH o RDP.Puede conectar dispositivos al servidor VPN y usar esa red para enmascarar su red de área local.

Requisitos de OpenVPN

Necesitará acceso de raíz o administrador a un servidor.Puede instalar OpenVPN en un Linux, Windows VPS o un servidor dedicado.A continuación se muestran los pasos para instalar OpenVPN.Tenga en cuenta que deberá usar una interfaz de línea de comandos para hacerlo.

Preparación de OpenVPN

Paso 1: Actualiza tu sistema.

Sudo yum update

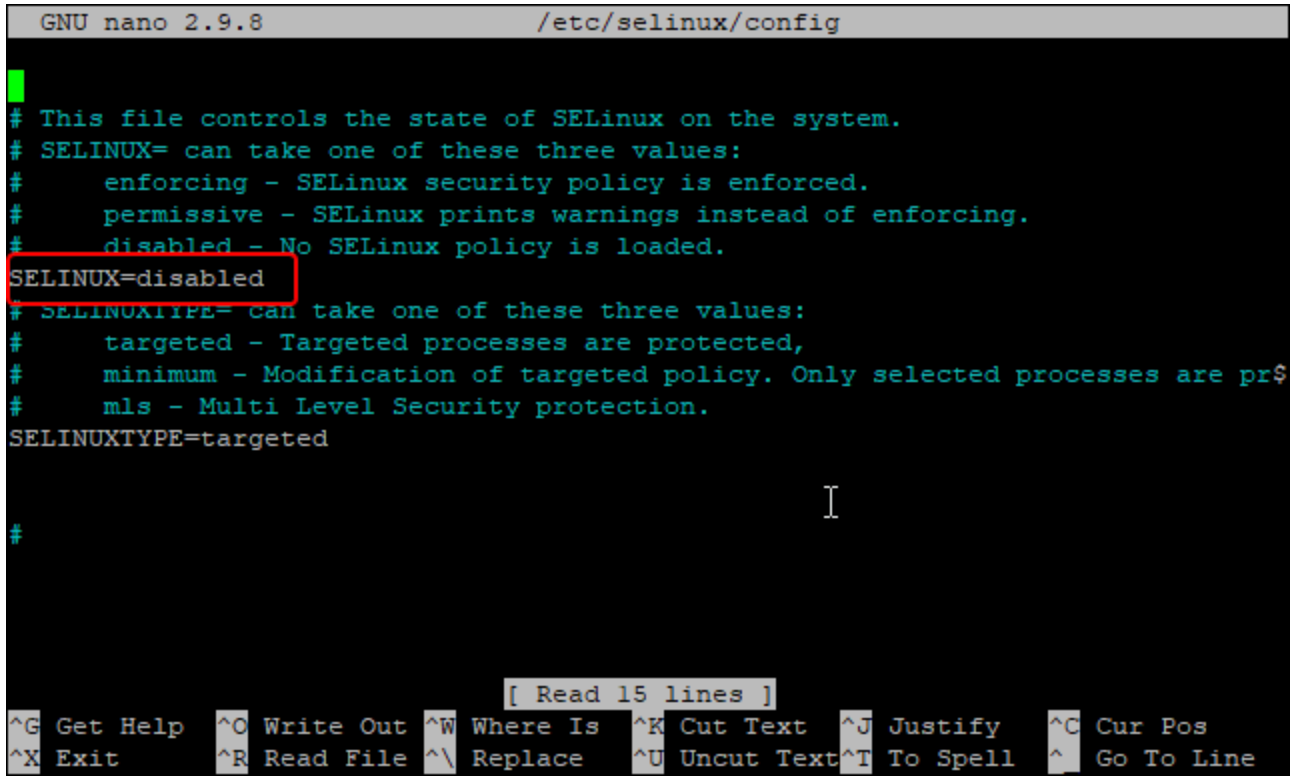

Paso 2: Editar el archivo SELinux Config

nano /etc/selinux/config

Paso 3: Set Selinux a deshabilitado

SELINUX=disabled- Ctrl + x

- Presiona la tecla y

- Presiona la tecla ENTER

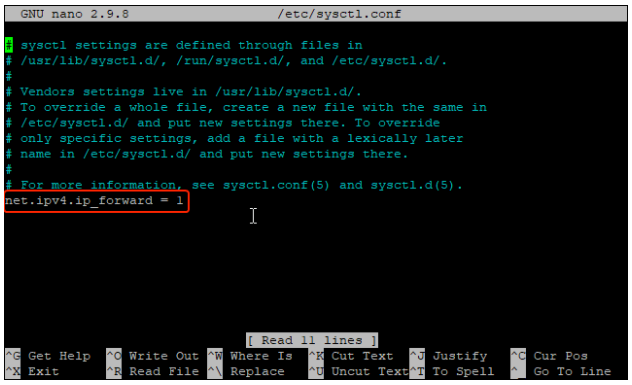

Paso 4: Editar el archivo SYSCTL.CONF

nano /etc/sysctl.conf

Paso 5: Agregue la siguiente línea al archivo SYSCTL.CONF para habilitar Reenvío IP

net.ipv4.ip\_forward = 1Ctrl + x

Presiona la tecla y

Presiona la tecla ENTER

Paso 6: Aplicar los cambios

sysctl -p

Instalación de OpenVPN

** Paso 1: ** Instale el servidor OpenVPN

dnf install epel-release -y

dnf install openvpn -yEstableciendo la autoridad de certificación

Paso 1: Descargar Easy-RSA para administrar los certificados SSL

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Paso 2: Autoridad de certificado de configuración

cd /etc/openvpn/easy-rsa

nano vars

Paso 3: Añadir lo siguiente y reemplazar cualquier cosa con \ con su nombre de host de VPS (se ve algo como HWSRV- \. Adicionalmente, reemplace el Línea "set_var easyrsa_req_email" con su correo electrónico:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Paso 4: Inicia el directorio PKI

./easyrsa init-pki

Paso 5: Construir el certificado CA

./easyrsa build-caLe pedirá que proporcione una contraseña.Tenga en cuenta la contraseña externamente y ingrese en el indicador. Esta frase de contraseña se requerirá en futuros pasos.

También se le pedirá que ingrese un nombre común.Puede presionar ENTER para usar el nombre predeterminado o ingrese un nombre común personalizado de su elección.

El comando luego generará dos archivos nombrados ca.key y ca.crt.Estos certificados se utilizarán para firmar el servidor y los certificados de los clientes.

Paso 6: Generar los archivos del certificado del servidor. Reemplace la \ con el nombre de host del servidor.Parece "HWSRV-

./easyrsa gen-req <HOSTNAME> nopassEsto también pedirá un nombre común.Puedes ingresar lo que desees.Algunos nombres que podría usar serían su nombre de usuario, host o servidor.Alternativamente, solo puede presionar "Enter" para usar el valor predeterminado.

Paso 7: Firme la tecla del servidor utilizando la ca. Reemplace la \ con el nombre de host del servidor.Se ve como "HWSRV-

./easyrsa sign-req server <HOSTNAME>Escriba "sí", luego presione ENTER

Además, deberá proporcionar una frase de contraseña.Usa la frase de contraseña que creaste en Paso 5

Paso 8: Verifique el archivo de certificado generado con el siguiente comando. Reemplace la \ con el nombre de host del servidor.Se ve como "HWSRV-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtDebería lucir algo así:

pki/issued/<HOSTNAME>.crt: OK

Paso 9: Generar una clave de Diffie Hellman fuerte para usar para el intercambio de claves:

./easyrsa gen-dh

Paso 10: ** Copie los archivos de certificados a / etc / openvpn / servidor / y ** Reemplace la \ con el nombre de host del servidor.Se ve como "HWSRV-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Paso 11: Construye el archivo clave del cliente:

./easyrsa gen-req client nopassPresione ENTER o ingrese un nombre común de su elección.

Paso 12: Firme la clave del cliente utilizando el certificado CA:

./easyrsa sign-req client clientEscriba la palabra, 'Sí', luego presione ENTER para confirmar

Ingrese la frase de contraseña que anotó en Paso 5

Paso 13: Copie todo el certificado del cliente y los archivos clave en el directorio / etc / openvpn / cliente /

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

Configurando el servidor OpenVPN

Paso 1: Cree un nuevo archivo de configuración OpenVPN dentro de la ruta / etc / openvpn / cliente / directory / file

nano /etc/openvpn/server/server.confAgregue lo siguiente en el editor de texto y reemplace cualquier cosa etiquetada \ con su nombre de host de servidor.Se ve como "hwsrv- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Ahora haga lo siguiente para guardar su archivo:

- Ctrl + x

- Presiona la tecla y

- Presiona la tecla ENTER

Paso 2: Iniciar el servidor OpenVPN

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Paso 3: Generar el archivo de configuración del cliente.Esto se necesita para conectarse al servidor OpenVPN desde el sistema cliente.

nano /etc/openvpn/client/client.ovpnInserte lo siguiente y reemplace \ Con sus servidores Dedicated Principal IPv4 dirección

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Ahora haga lo siguiente para guardar su archivo:

- Ctrl + x

- Presiona la tecla y

- Presiona la tecla ENTER

Configure el enrutamiento OpenVPN usando Firewall

Paso 1: Agregue el servicio OpenVPN y la interfaz TUN0 a la zona de Firewall de confianza:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Paso 2: Añadir la mascarada en la zona predeterminada:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Paso 3: Ejecute el siguiente comando a la masquerade El tráfico de Internet proveniente de la VPN.Reemplazar \ con su nombre de host de servidor.Se ve como "HWSRV \. En este caso, no necesitarías el tablero entre el" HWSRV "y el"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Paso 4: Implementar los cambios:

firewall-cmd --reload

Descargando el archivo OVPN

Paso 1: Tendrá que descargar el directorio de OVPN a su máquina local.Puedes hacer esto de varias maneras diferentes.La ruta del archivo que necesita para descargar es el directorio / etc / openvpn / cliente.

Abra la terminal de su computadora local y escriba lo siguiente.Asegúrate de reemplazar \ Con el IPv4 dedicado de su servidor:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .Alternativamente, puede seguir esta guía sobre cómo conectarse a su servidor a través de SFTP usando FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Configuración de su cliente de OpenVPN local

Paso 1: Instale el cliente OpenVPN.Si tiene una máquina de Windows, puede instalarla aquí: https://openvpn.net/client-connect-vpn-for-windows/

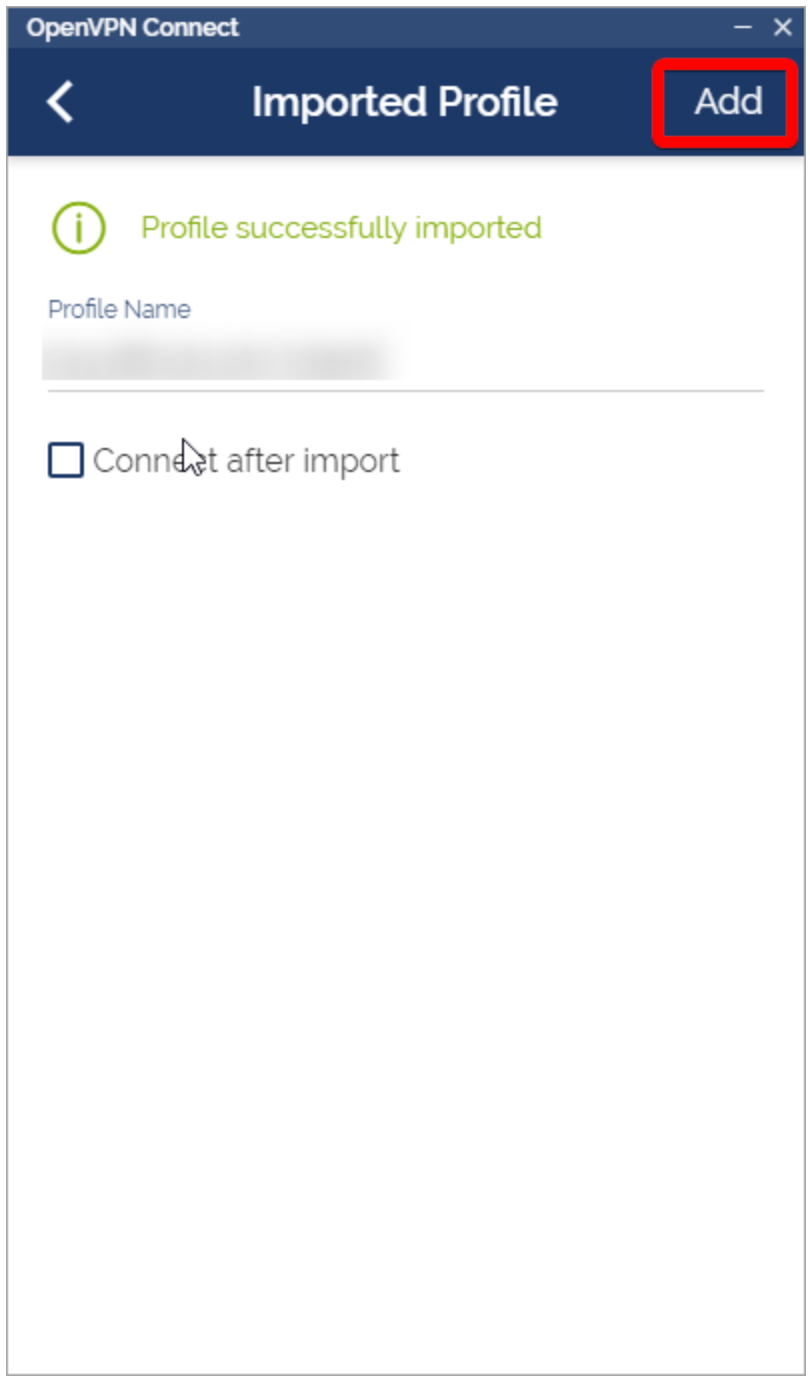

Paso 2: Importe el perfil OpenVPN usando el archivo descargado, "Client.ovpn"

Paso 3: Dale un nombre a tu perfil o déjalo como el valor predeterminado.Haga clic en "Agregar" después de importar el archivo OVPN.

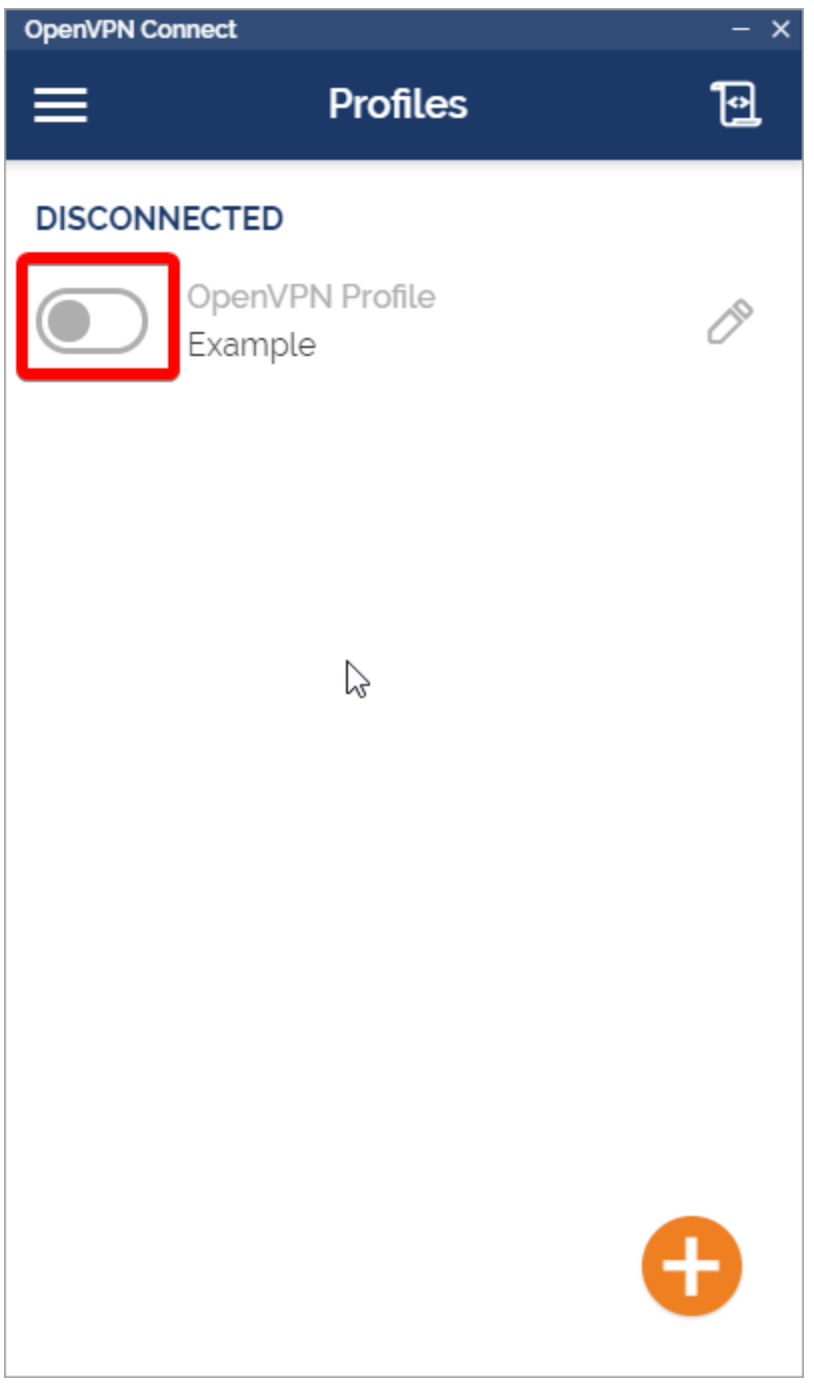

Paso 4: ¡Conecta a su VPN para comenzar a usar la red!

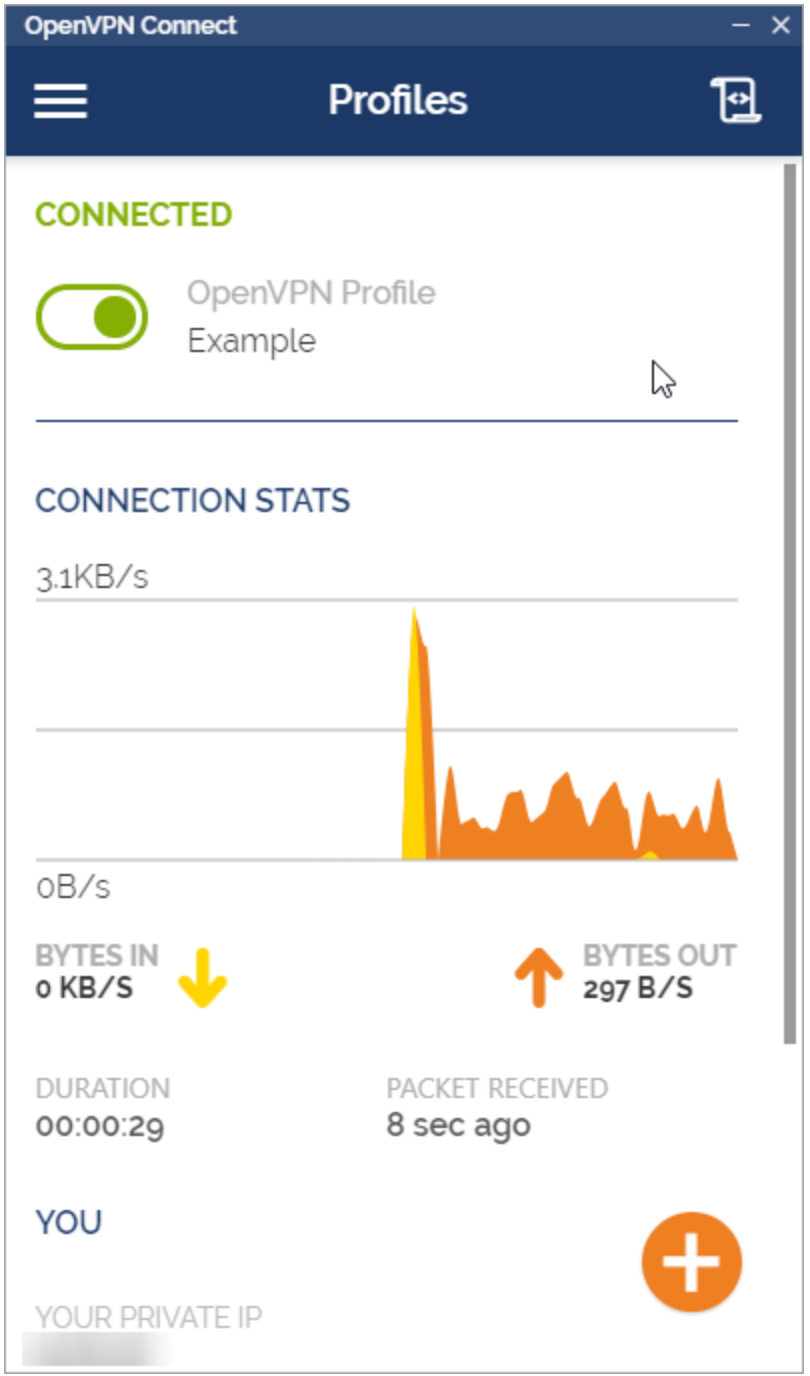

Paso 5: Debe estar conectado a su VPN.Su interfaz debe verse así:

Paso 6: ¡Felicidades! ¡Todos están hechos!Puede verificar su dirección IP pública de https://whatismyipaddress.com/ Para asegurarse de que está utilizando su red VPS.

Escrito por Hostwinds Team / julio 31, 2021