Hostwinds Blog

Resultados de búsqueda para:

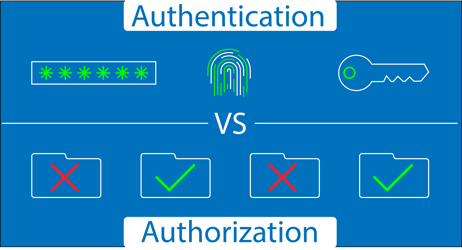

Autenticación frente a autorización

por: Hostwinds Team / octubre 9, 2024

Si bien pueden parecer similares, la autenticación y la autorización tienen propósitos muy diferentes para proteger los activos digitales.

¿Qué es la autenticación?

Autenticación (Authn) es el proceso de verificar quién es alguien.Responde a la pregunta: "¿Eres quien dices que eres?"

Siempre que inicie sesión en una aplicación o sitio web utilizando un nombre de usuario y contraseña, está pasando por un proceso de autenticación.El sistema verifica sus credenciales en una base de datos para garantizar que coincidan con lo que se ha almacenado.Si los detalles coinciden, el sistema asume que es la persona que dice ser y otorga acceso.

Métodos de autenticación comunes:

- Contraseñas: Uno de los métodos más antiguos donde se utiliza un código secreto de nombre de usuario conocido solo por el individuo.

- Biometría: Escaneos de huellas dactilares o reconocimiento facial, cosas que son únicas para usted.

- Autenticación multifactor (MFA): Una combinación de métodos, como ingresar una contraseña seguida de un pin único enviado a su teléfono

La autenticación es la primera línea de defensa para mantener su identidad digital segura.Pero el hecho de que estés autenticado no significa que tengas acceso ilimitado.

¿Qué es la autorización?

Una vez que el sistema sabe quién eres, Autorización (Authz) entra en juego.La autorización se trata de determinar lo que puede hacer.Responde a la pregunta: "¿A qué puedes acceder?"

Supongamos que ha iniciado sesión en la red interna de una empresa (autenticación).El hecho de que haya iniciado sesión no significa que pueda acceder a todo.Por ejemplo, un empleado junior solo podría estar autorizado para acceder a archivos básicos, mientras que un gerente podría tener acceso a información más confidencial.

Métodos de autorización comunes:

- Control de acceso basado en roles (RBAC): A los usuarios se les asigna roles, y cada rol viene con ciertos permisos.Por ejemplo, los administradores tienen más acceso que los usuarios regulares.

- Listas de control de acceso (ACL): Una lista que especifica qué usuarios o procesos del sistema pueden acceder a recursos específicos

- Control de acceso basado en atributos (ABAC): ABAC otorga acceso basado en una combinación de atributos de usuario, atributos de recursos y condiciones ambientales.Por ejemplo, una empresa que solo permite el acceso a ciertos datos en el sitio en momentos específicos del día por empleados que tienen credenciales específicas.

- Control de acceso discrecional (DAC): DAC permite a los propietarios de recursos determinar quién puede acceder a sus recursos, ofreciendo un modelo flexible pero potencialmente menos seguro al dar control de las personas sobre los permisos.

- Control de acceso obligatorio (Mac): MAC impone políticas de acceso estrictos establecidas por una autoridad central, donde los usuarios no pueden alterar los permisos, lo que lo convierte en un método altamente seguro pero menos flexible.

La autorización ocurre después de la autenticación.Una vez que se confirma su identidad, el sistema verifica lo que está autorizado para hacer según reglas o roles asignados.

Autenticación versus autorización: diferencias clave

Aunque ambos procesos son críticos para la seguridad, funcionan de manera diferente:

Autenticación | Autorización |

Verifica quién eres | Determina a qué puede acceder |

Sucede antes de la autorización | Sucede después de la autenticación |

Involucra credenciales (por ejemplo, contraseñas) | Implica permisos (por ejemplo, roles) |

Gobernado por protocolos como OIDC | Gobernado por marcos como OAuth 2.0 |

Por ejemplo, en un lugar de trabajo, se autentica iniciando sesión en su sistema informático (verificación de identidad).Una vez autenticado, está autorizado a acceder solo a ciertos archivos o sistemas en función de su papel en la empresa.

Ejemplo del mundo real: Seguridad del aeropuerto

Para aclarar esto, imagine pasar por la seguridad del aeropuerto:

Autenticación: Muestra su identificación en el mostrador de check-in para demostrar su identidad.

Autorización: Una vez que esté en la puerta de embarque, su pase de embarque determina si se le permite abordar el avión.Incluso si se autenticó en la seguridad, sin autorización (un pase de embarque), no está en el vuelo

Autenticación y autorización trabajando juntos

Ambos procesos trabajan de la mano para proteger los sistemas y los datos.La autenticación asegura que los usuarios sean legítimos, mientras que la autorización asegura que solo accedan a lo que se supone que deben debe.

Sin ambos, los sistemas de seguridad podrían violarse fácilmente:

Autenticación sin autorización: Un usuario puede acceder al sistema, pero sin restricciones adecuadas, podría ver datos confidenciales que no deberían.

Autorización sin autenticación: El sistema puede hacer cumplir los permisos, pero si alguien puede iniciar sesión, los permisos no tienen sentido

Escrito por Hostwinds Team / octubre 9, 2024